背景说明:

1、本次通过AWS CLI方式配置VPC对等连接,需要提前在IAM中建立ec2的用户策略,并在实例上通过aws configure配置用户的access key和Secret access key。本次测试的是同一个账户下跨region的vpc对等连接,两个region分别是孟买(ap-south-1)和新加坡(ap-southeast-1),对等连接的请求方是孟买,接受方是新加坡

2、分别在两个region上配置好VPC,做好子网及路由表的配置,并将子网和路由表进行关联。

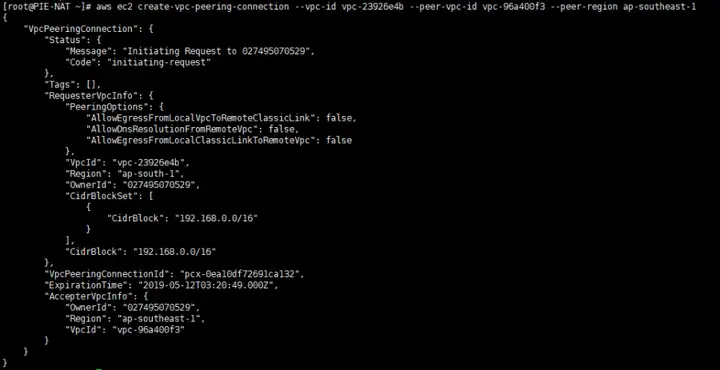

在孟买地区已开启的实例上执行创建VPC对等连接命令:aws ec2 create-vpc-peering-connection --vpc-id vpc-23926e4b --peer-vpc-id vpc-96a400f3 --peer-region ap-southeast-1

该命令中vpc-23926e4b为孟买地区的vpc,vpc-96a400f3为新加坡的vpc,执行完命令从输出入下入所示:

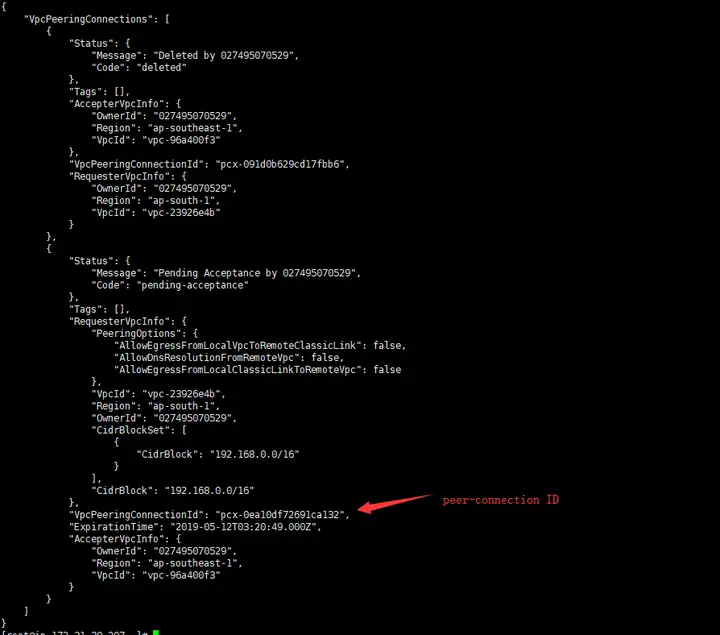

可以使用aws ec2 describe-vpc-peering-connections命令获取当前的对等连接:

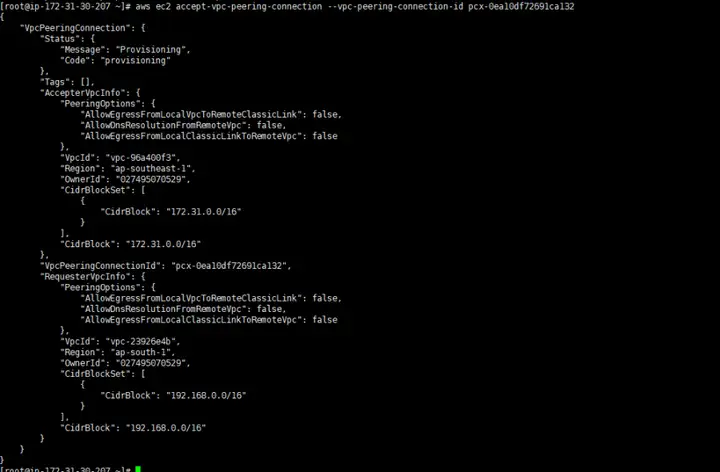

在新加坡地区已开启的实例上执行接受VPC对等连接命令:

aws ec2 accept-vpc-peering-connection --vpc-peering-connection-id pcx-0ea10df72691ca132

pcx-0ea10df72691ca132为获取到对等连接的ID,控制台输出如下:

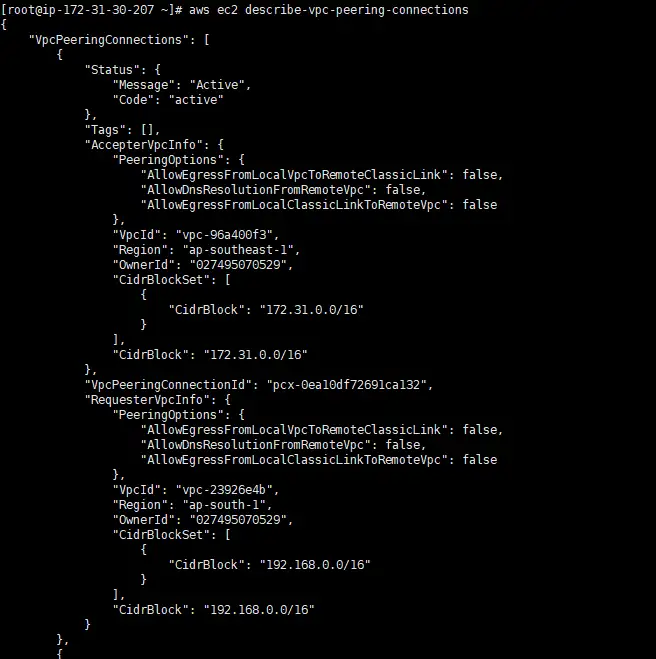

此时在新加坡实例上执行aws ec2 describe-vpc-peering-connections命令,可以看到测试的对等连接的状态为active:

分别在孟买和新加坡地区的路由表上添加对等连接路由。

孟买实例执行:

aws ec2 create-route --route-table-id rtb-60913608 --destination-cidr-block 172.31.0.0/16 --vpc-peering-connection-id pcx-0ea10df72691ca132

rtb-3608为孟买地区绑定子网的路由表,172.31.0.0/16为新加坡地区VPC子网端;

新加坡同样执行:

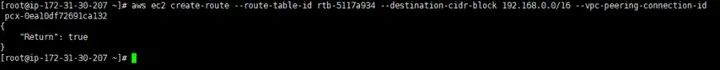

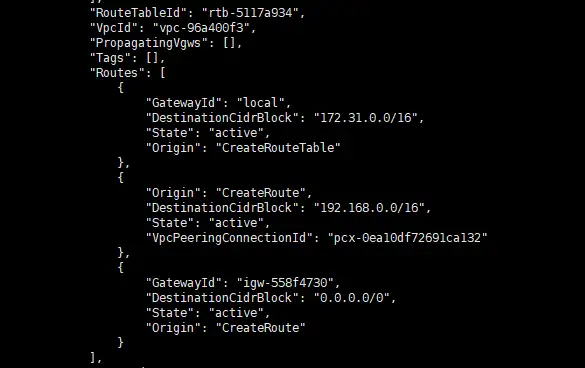

aws ec2 create-route --route-table-id rtb-5117a934 --destination-cidr-block 192.168.0.0/16 --vpc-peering-connection-id pcx-0ea10df72691ca132

控制台输出如图所示:

该显示表示创建成功,执行aws ec2 describe-route-tables来获取当前路由表的设置,如图:

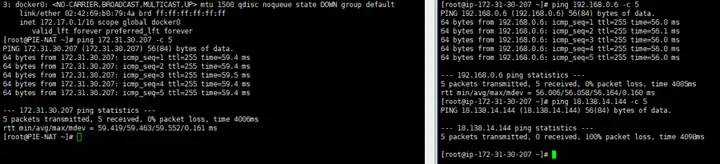

分别在两个地区的实例上添加自定义的安全组规则,本次测试为两台实例只允许对等连接的实例能够ping测试。

孟买实例执行:

aws ec2 authorize-security-group-ingress --group-id sg-a20c3dca --protocol icmp --port -1 --cidr 172.31.0.0/16

新加坡实例执行:

aws ec2 authorize-security-group-ingress --group-id sg-088def4e6587262a4 --protocol icmp --port -1 --cidr 192.168.0.0/16

如下图所示,直接ping孟买实例的外网IP是失败的,但是内网IP可以。

此时对等连接建立完成。

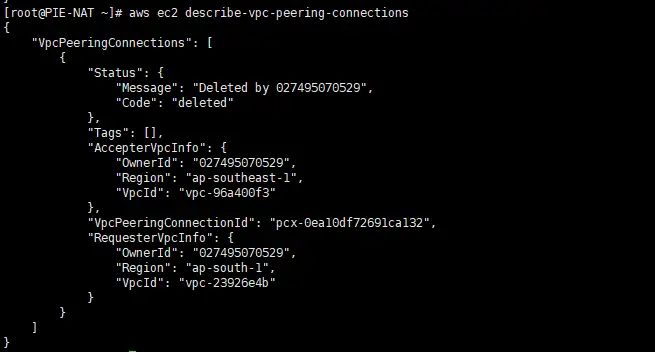

可以通过执行:

aws ec2 delete-vpc-peering-connection --vpc-peering-connection-id pcx-0ea10df72691ca132

来删除建立的对等连接。

此时通过执行aws ec2 describe-vpc-peering-connections获取到的状态为deleted。

以上就是所有配置步骤。

本文为光环云SA团队原创文章,转载请注明作者及出处。

本文已加入光环云《AWS技术实战》电子书,获取全书可加入光环云社群后向管理员索取。关注我们了解更多AWS技术和云计算行业精彩内容。

相关标签: